Система контроля и управления доступом (СКУД)

В настоящее время на российском рынке имеется достаточно большой выбор систем контроля и управления доступом, как иностранного, так и российского производства. На ежегодно проходящем форуме “Технологии безопасности” одних только западных брендов насчитывается, как правило, несколько десятков. Количество российских производителей в настоящее время превысило сотню. В таких условиях оптимальный выбор конкретной модели СКУД весьма проблематичен.

По каким основным параметрам следует оценивать СКУД различных производителей? Наиболее целесообразно для этой цели использовать такую характеристику, как стоимость системы конкретного производителя для реализации типовых или одинаковых функций.

Для чего нужны системы СКУД?

Под аббревиатурой СКУД (Система Контроля и Управления Доступом) фактически скрывается устройство (или совокупность устройств), работающее по принципу интеллектуального замка на вашей двери, на входе в офисное здание или на территорию склада, в общем, «на объекте». Система СКУД нужна, если перед вами стоит необходимость решения следующих задач или их совокупности:

- Учет входов и выходов персонала и/или посетителей

- Контроль за временем, проведенным на объекте (например, учет рабочего времени)

- Разграничение доступа в пределах объекта в зависимости от полномочий субъекта

Функции системы контроля и управления доступом

Разграничение доступа:

- По объектам, для каждого сотрудника определяется, в какие помещения он имеет право входить, а также имеет ли он право ставить и снимать помещение с охраны;

- По статусу. Карты доступа выдаются сотрудникам, в зависимости от присвоенных им прав;

- По времени, каждому сотруднику задается индивидуальный график доступа на объект, система контроля и управления доступом поддерживает многосменные режимы работы, скользящие графики и календарь праздников.

Учет рабочего времени:

- Время прихода и ухода каждого сотрудника;

- Время присутствия на рабочем месте;

- Опоздания;

- Преждевременные уходы.

Режим системы охраны:

- В случае возникновения нештатных ситуаций возможность поставить помещения на охрану. Система контроля и управления доступом выдаст сигнал тревоги, все события связанные с тревогой фиксируются системой.

Усиленный контроль доступа (многоуровневая система идентификации):

- Режим видеоидентификации (сравниваются изображение лица, предъявившего карту, с эталонным изображением владельца карты, хранящимся в системе контроля и управления доступом);

- Режим «вход под принуждением» — скрытая выдача тревожного сигнала, незаметная для окружающих;

- Организации доступа при условии «карта + набор Pin-кода»;

- Доступ по двум картам — войти могут только два человека, встретившись вместе;

- Доступ с дополнительным выборочным контролем охраной (по времени или случайным образом).

Запрет повторного входа:

- Система контроля и управления доступом поддерживает функцию Antipassback — или запрет повторного прохода - это функциональная возможность системы, исключающая проход по одной карточке двух сотрудников, или проход без использования карточки.

Выдача пропуска для посетителя:

- Для входа на охраняемый объект посетитель получает временную карту доступа. Покидая объект, посетитель возвращает карту, и она может быть использована для повторной выдачи;

- Для того чтобы гостевая карта случайно не была унесена посетителем, рекомендуется в системе СКУД использовать картоприемник. Пока гостевая карта не будет опущена в картоприемник, выход будет заблокирован;

- Вся информация хранится в автономной базе данных, откуда можно получить отчет о посетителях.

СКУД – это совокупность программно-технических средств и организационно-методических мероприятий, с помощью которых решается задача контроля и управления посещением отдельных помещений, территорий, а также оперативный контроль перемещения персонала и времени его нахождения на территории объекта.

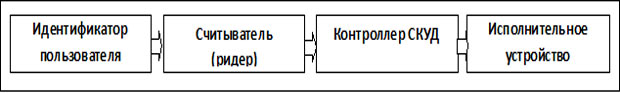

В действительности, СКУД, являясь аппаратно-программным комплексом технических средств безопасности, становится важным структурным компонентом системы управления движением персонала. Структурная схема простой СКУД приведена на рис.1.

Рис.1 Структурная схема СКУД

Рис.1 Структурная схема СКУД

В общем виде СКУД может иметь в своем составе следующие элементы:

- исполнительные механизмы (замки, турникеты, шлюзы);

- электронные идентификаторы (пластиковые карточки, «электронные таблетки» и другие устройства);

- считыватели (пластиковых карточек и прочих электронных идентификаторов);

- устройства ввода персонального кода (PIN-кода);

- биометрические устройства идентификации личности;

- устройства управления исполнительными механизмами (контроллеры, концентраторы);

- оборудование сопряжения локальной сети СКУД с компьютером;

- программное обеспечение администратора системы.

Основой любой системы являются блоки концентраторов с подключенными считывателями идентификационных ключей, охранными датчиками и электромеханическими запорными устройствами (замки, шлагбаумы, турникеты).

Контроллер – это основная часть системы управления доступом. Именно контроллер принимает решение, пропустить или нет человека в данную дверь. Контроллеры исполнительных устройств СКУД – сложные электронные приборы, которые могут быть реализованы в виде отдельных блоков либо встроены в корпус соответствующего исполнительного устройства. Контроллер хранит в своей памяти коды идентификаторов со списком прав доступа каждого.

Кроме обмена информацией с концентраторами СКУД по линиям связи осуществляют: анализ информации, поступающей с устройств чтения электронных идентификаторов, устройств ввода PIN-кода и биометрических идентификаторов, выдачу на основании этого анализа управляющих сигналов на отпирание (запирание) исполнительных устройств; контроль состояния исполнительных устройств (открыто или закрыто); хранение в оперативной энергонезависимой памяти журнала перемещений; регистрацию попыток несанкционированного доступа. Важно, чтобы контроллер мог работать даже в случае аварии электросети, имел резервный источник питания.

По способу управления контроллеры СКУД делятся на три класса: автономные, централизованные (сетевые) и комбинированные:

- Автономные контроллеры. Полностью законченное устройство, предназначенное для обслуживания, как правило, одной точки прохода без трансляции информации на центральный пульт и без контроля со стороны оператора. Встречаются самые разнообразные вариации: контроллеры, совмещенные со считывателем, контроллеры, встроенные в электромагнитный замок и так далее. Автономные контроллеры рассчитаны на применение самых разных типов считывателей. Как правило, автономные контроллеры рассчитаны на обслуживание небольшого количества пользователей, обычно до пятисот.

Автономные системы дешевле, проще в эксплуатации (часто установка и настройка такой системы доступна даже не очень подготовленному человеку), а по эффективности иногда ничуть не хуже сетевых. Но в них невозможно создавать отчеты и передавать информацию по событиям, они не могут управляться дистанционно. При этом автономные системы не требуют прокладки сотен метров кабеля, устройств сопряжения с компьютером, да и самого компьютера тоже. - Сетевые контроллеры. Термин, обозначающий возможность работы контроллеров в сети под управлением компьютера. В этом случае функции принятия решения ложатся на персональный компьютер с установленным специализированным программным обеспечением. Сетевые контроллеры применяются для создания СКУД любой степени сложности. При этом администрация получает огромное количество дополнительных возможностей. Кроме просто разрешения или запрещения прохода, вы имеете, как правило, следующие возможности:

- получение отчета о наличии или отсутствии сотрудников на работе;

- вы имеете возможность практически мгновенно узнать, где конкретно находится сотрудник;

- вы имеете возможность вести автоматический табель учета рабочего времени;

- вы имеете возможность получить отчет о том, кто и куда ходил практически за любой период времени;

- вы можете сформировать временной график прохода сотрудников, т.е. кто, куда и в какое время может ходить;

- вы получаете возможность ведения базы данных сотрудников (электронной картотеки), в которую вы заносите всю необходимую информацию о сотрудниках, включая их фотографии;

- оператор может оперативно управлять системными устройствами – дистанционно заблокировать замки или открыть их (например, в случае пожара)

- и многое, многое другое. То есть всегда существует возможность выполнить самые экзотические пожелания владельца СКУД.

В такой системе все контроллеры соединены друг с другом через компьютер. Сетевые системы используются для управления несколькими пунктами прохода (проходные, офисные помещения, помещения с повышенным уровнем безопасности, объекты на улице). Удельная стоимость одной точки прохода в сетевой системе всегда выше, чем в автономной. Однако сетевые системы незаменимы для больших объектов, так как управление десятками дверей, на которых установлены автономные системы, становится очень большой проблемой. - Комбинированные контроллеры. Совмещают в себе функции сетевых и автономных контроллеров. При наличии связи с управляющим компьютером (on line) контроллеры работают как сетевое устройство, при отсутствии связи - как автономные.

Компьютерное управление в этих системах для оператора имеет приоритет по отношению к собственному. Модульный принцип построения позволяет конструировать и наращивать СКУД в зависимости от текущих потребностей. Существует возможность выбрать именно те функции системы, которые необходимы сегодня, и добавлять те или иные опции по мере необходимости. Универсальность СКУД предполагает обеспечение работы сети исполнительных устройств СКУД с использованием универсальных интерфейсов. Важной для обеспечения универсальности СКУД является возможность обеспечения ее взаимодействия с системами пожарно-охранной сигнализации, охранного телевидения, охраны периметра, жизнеобеспечения объекта, разграничения доступа к информационным ресурсам на логическом и программно-аппаратном уровне, применения единого электронного идентификатора на всем объекте защиты и единой базы данных администратора безопасности объекта, а также вывода тревожной информации в унифицированном виде на компьютер администратора в реальном масштабе времени (интегрированные системы).

Архитектура СКУД

Сетевые контроллеры, как следует из их названия, объединяются в сеть. А это, как ни странно, может осуществляться разными способами! Причем на способ объединения влияет как принцип построения самих контроллеров, так и программное обеспечение системы. Рассмотрим это несколько подробнее…

Ранг сети

Сети бывают одноранговые (одноуровневые) и многоранговые (многоуровневые), где число уровней редко превышает два. В одноранговой сети имеется единственная шина (если она удлиняется за счет повторителей или разветвителей – это не в счет). В одноранговой сети все ее узлы (в нашем случае – контроллеры доступа) имеют равные права. Среди популярных представителей этого семейства Northern Computers, Kantech, Parsec и большинство других систем, в том числе и Российского производства.

Недостатки одноранговой сети:g>

- Необходимость иметь в каждом контроллере полную базу данных (список пользователей, их прав и так далее). При современной стоимости полупроводниковой памяти это, надо признать, практически не имеет значения.

- Невозможность реализации некоторых глобальных функций, требующих взаимосвязанной работы нескольких контроллеров (например, глобальный «антипассбэк» - запрет повторного прохода). Этот недостаток имеет место только в сетях, где компьютер является ведущим, то есть обмен информацией происходит только по его инициативе. Строго говоря, с учетом компьютера, такая сеть уже является многоранговой. Большинство современных СКУД имеют именно такую архитектуру. Если сеть контроллеров работает на принципе произвольного доступа, недостаток отсутствует.

Достоинства:

- Максимальная «живучесть» сети, поскольку каждый контроллер имеет все необходимое для автономной работы при выключенном («зависшем») компьютере или повреждении сети. Для систем безопасности это является существенным фактором.

Многоранговые сети контроллеров.

В двухранговой сети имеется ведущий, или «мастер» - контроллер, который координирует работу «ведомых» контроллеров, реально управляющих одной или несколькими точками прохода. Самый известный в России представитель – система Apollo.

Недостатки многоранговой сети:

- Нарушение работы системы при повреждении связи между мастер – котроллером и ведомыми контроллерами, поскольку значительная часть информации и алгоритмов являются прерогативой мастер контроллера.

- Удорожание небольших систем за счет высокой стоимости мастер контроллера (ввиду его явной избыточности).

Достоинства:

- Централизованная память для баз данных, что сегодня малосущественно (см. выше).

- Реализация всех функций даже при выключении компьютера.

- Выигрыш в стоимости одной точки прохода при средних и больших размерах системы.

Контроллеры с шиной Ethernet

Все большее количество производителей СКУД рекламируют контроллеры, которые могут непосредственно подключаться к компьютерной сети (как правило, это сеть Ethernet). Хорошо ли это?

Во-первых, такие контроллеры, как правило, дороже контроллеров со стандартным для систем интерфейсом RS-485. Во-вторых, вам потребуется существенное увеличение количества сетевого (компьютерного) оборудования – hub, switch и так далее, что еще больше удорожает стоимость системы.

Но контроллеры с таким интерфейсом имеют в редких случаях и очевидное преимущество: если между удаленными территориями вашего объекта невозможно проложить сеть RS-485, но имеется компьютерная сеть (например, между удаленными проходными и главным зданием), то такую проходную можно включить в состав СКУД без дополнительного компьютера.

Сеть контроллеров на базе Ethernet избыточна как по стоимости, так и по производительности. Сами посудите: зачем нужна скорость передачи в 10, а тем более в 100 мегабит там, где в лучшем случае раз в секунду происходит событие, описание которого занимает пару десятков байт? Но… если база данных контроллера составляет несколько десятков тысяч человек и его надо полностью перезагрузить, то, безусловно, Ethernet лучше…

Идентификаторы СКУД

В любой СКУД имеется некий идентификатор (ключ), который служит для определения прав владеющего им человека. В качестве электронных идентификаторов в СКУД могут использоваться: штрихкодовые, магнитные или интеллектуальные (смарт-карты) пластиковые карточки; «электронные таблетки» (Touch Memory); виганд-карточки, где носителем информации является материал, из которого они изготовлены; карточки дистанционного считывания (проксимити), излучающие радиосигнал. Кроме того, в качестве идентификатора могут использоваться код, набираемый на клавиатуре, а также ряд биометрических признаков человека.

Карта доступа или брелок-идентификатор могут быть переданы другому лицу, могут быть украдены или скопированы, код может быть подсмотрен. Более надежны с этой точки зрения биометрические устройства аутентификации. Они обеспечивают опознание сотрудников и посетителей путем сравнения некоторых индивидуальных биологических параметров личности с параметрами, хранящимися в их памяти, и выдачи в контроллер исполнительного механизма информации о результате опознания. Однако существует возможность без больших усилий подделать некоторые биометрические признаки (отпечатки пальцев наиболее легко воспроизводимы), поэтому в организациях, где требуется высокий уровень защищенности, используют одновременно несколько идентификаторов – например, карточку и код, отпечаток пальца и карту или код. Сегодня выпускаются карточки с высоким уровнем защищенности (используются мощные схемы криптографирования), где ключи для шифрования может назначать сам пользователь.

«Электронные таблетки» - Контактная память (от англ. touch memory иногда встречается англ. contact memory или англ. iButton) — класс электронных устройств, имеющих однопроводный протокол обмена информацией с ними (1-Wire), и помещённых в стандартный металлический корпус (обычно имеющий вид «таблетки»). Кодовая информация записывается в память данной схемы. Устройство активизируется в момент контакта со считывателем. Операции чтения и записи осуществляются практически мгновенно во время контакта. Время считывания – 0,1 сек. Некоторые модели позволяют заносить информацию о пользователе. Достоинствами являются компактность, высокая стойкость к механическим повреждениям, коррозии, перепадам температур и небольшая стоимость (сравнимая со стоимостью карточек с магнитной полосой). Небольшой размер позволяет прикреплять контактную память практически на любом носителе — изделии, карточке, брелоке.

.

Карточка со штриховым кодом представляет собой пластину с нанесенными на нее полосами черного цвета (штрихами). Кодовая информация содержится в изменяющейся ширине штрихов и расстоянии между ними. Код с такой карточки считывается оптическим считывателем. На магнитную карточку кодовая информация записывается на магнитной полосе. Штриховой код можно просто запачкать грязью. Магнитную карту легко поцарапать в кармане.

Перфорированная карточка представляет собой пластину (пластмассовую или металлическую). Кодовая информация на перфорированную карточку наносится в виде отверстий, расположенных в определенном порядке. Код с карточек считывается механическими или оптическими считывателями.

Кодовая информация на виганд-карточке содержится на определенным образом расположенных тонких металлических проволочках, приклеенных специальным клеем. Информация с карточки считывается электромагнитным считывателем.

Проксимити-технологии имеют массу достоинств – намного большую по сравнению с другими способами идентификации надежность и долговечность, отсутствие источника питания (в пассивных картах). Проксимити-считыватель постоянно посылает радиосигнал. Карта при попадании в зону действия считывателя принимает его излучение и в ответ посылает сигнал, содержащий записанный на микросхеме код. Расстояние между считывателем и картой зависит от мощности считывателя и варьируется от 5 см до нескольких метров. Отсутствие механического контакта в процессе работы позволяет делать идентификаторы произвольной формы (даже в виде гвоздя), идентификатор можно имплантировать в объект идентификации. Достоинствами являются сложность подделки, возможность применения криптоалгоритмов (шифрования).

В литературе иногда используется другое название этой технологии – системы радиочастотной идентификации и регистрации объектов (RFID-системы). Они также осуществляют идентификацию объекта по уникальному цифровому коду, излучаемому закрепленной на объекте электронной меткой-транспондером. Используются как активные (с питанием от встроенной батареи), так и пассивные транспондеры. Транспондеры выпускаются с различным типом организации памяти. Это транспондеры RO (Read Only), содержащие записанный на заводе уникальный код, и R/W (Read Write) транспондеры, код в которые заносится пользователем, многостраничные транспондеры, имеющие пользовательскую память объемом до 1 кБ, а также транспондеры, память которых защищена «плавающим» кодом. Системы различаются несущей частотой используемых сигналов, типом модуляции, протоколом радиообмена, объемом возвращаемой транспондером информации.

В настоящее время выделяют три основных частотных диапазона, в которых работают системы RFID:

- Низкочастотный диапазон (до 150 кГц). Недостатками низкочастотных систем RFID являются низкая скорость радиообмена и сложность изготовления высокоиндуктивных антенн транспондеров. Низкая скорость обмена не позволяет ридеру (считывателю) различать несколько транспондеров, одновременно находящихся в поле его антенны.

- Среднечастотный диапазон (13,56 МГц). Дальность обмена системы составляет около 50 см и позволяет идентифицировать до 30 транспондеров, одновременно находящихся в поле антенны ридера, в секунду.

- Высокочастотный диапазон (850–950 МГц и 2,4–5 ГГц). Используется для идентификации на достаточно больших расстояниях (10–15 м) объектов, двигающихся со скоростями до 200 км/ч. Большие расстояния действия высокочастотных систем RFID достигаются за счет применения остронаправленных антенн считывателей и высоких мощностей запросного сигнала. Стоимость таких систем значительно выше.

Смарт-карта («умная карта») представляет собой пластиковую карточку, имеет встроенный микроконтроллер со всеми его атрибутами (процессор, оперативная память, энергонезависимая память с файловой системой, средства ввода-вывода, дополнительные сопроцессоры). Основные преимущества смарткарт – большой объем памяти и высокая защищенность информации от попыток модификации и дублирования. Недостаток – высокая стоимость. Является типовым оборудованием соответствующих автоматизированных систем, может быть достаточно просто внедрена практически в любую произвольную систему.

PIN-код. Носителем кодовой информации является память человека. Пользователь автономно набирает на клавиатуре код и этим дает сигнал исполнительному устройству.

Биометрические системы идентификации наиболее эффективны, так как в них распознаются не физические носители информации, а признаки или особенности самого человека (уникальная персональная информация). Системы доступа и защиты информации, основанные на таких технологиях, являются не только самыми надежными, но и самыми удобными для пользователей на сегодняшний день. Все биометрические устройства предъявляют специфические требования к программным и аппаратным средствам. В любой системе аутентификации пользователи сначала должны быть зарегистрированы. Многие биометрические системы позволяют пользователям делать это самостоятельно.

Отпечатки пальцев человека (папиллярные узоры) представляют особый интерес в качестве источника информации для идентификации личности в силу уникальных индивидуальных признаков. Процент отказа в доступе уполномоченных пользователей составляет меньше 0,000001.

В настоящее время насчитывается несколько практически используемых систем, имеющих время реакции 1–3 с и основанных на примерно одинаковых подходах к распознаванию, но отличающихся рядом параметров. Существуют два основополагающих алгоритма распознавания отпечатков: по отдельным деталям (характерным точкам) и по рельефу всей поверхности пальца, а также комбинация этих алгоритмов. В дактилоскопических СКУД применяются алгоритмические решения, позволяющие отличить «живой» палец от «мертвого», – это определение температуры прикладываемого пальца, отслеживание во времени динамики потоотделения поверхности кожи пальца и характера деформации рисунка папиллярных линий на окне сканера. Считыватели отпечатков пальцев вызывают у людей некоторый дискомфорт, хотя современные дактилоскопические считыватели не хранят сами отпечатки пальцев, а только некую их математическую модель, по которой отпечаток не восстанавливается.

Лицевая термография – идентификация личности по схеме расположения кровеносных сосудов лица (аналогично происходит распознавание по рисунку вен на руке). По надежности и затратам времени, необходимого для всей процедуры идентификации, этот метод сопоставим с дактилоскопическим. Метод лицевой термографии базируется на результатах исследований, показавших, что вены и артерии лица каждого человека создают уникальную температурную карту. Специально разработанная инфракрасная камера позволяет сканировать информацию для фиксированных зон лица. Результат сканирования – термограмма – является уникальной характеристикой человека. Система позволяет провести идентификацию даже в случае, когда человек находится на другом конце неосвещенной комнаты. На точность термограммы не влияют ни высокая температура тела, ни охлаждение кожи лица в морозную погоду, ни естественное старение организма человека. Система обеспечивает близкую к 100 % точность распознавания независимо от использования специальных масок или даже проведения пластических операций, так как термограмма – это схема расположения внутренних кровеносных сосудов.

Существуют еще четыре метода распознавания лица:

- анализ изображений в градациях серого на предмет отличительных характеристик лица;

- анализ отличительных черт (метод адаптирован к изменению мимики);

- анализ на основе нейронных сетей, основан на сравнении «особых точек», способен идентифицировать лица в трудных условиях;

- автоматическая обработка изображения лица, основана на выделении расстояний и отношений расстояний между легкоопределяемыми особенностями лица человека.

На этих четырех принципах построена система автоматической идентификации и слежения за лицами через телекамеры. Возможности системы позволяют производить запись изображения лиц исходя из наилучшего найденного в процессе захвата ракурса. На основе полученного видеосигнала с помощью специальных алгоритмов производится обработка изображения на предмет выделения лиц. Составляется фототека лиц, которая сохраняется в архиве. Возможен поиск в базе данных лиц по времени и дате.

Технология идентификации человека по форме кисти руки основана на анализе трехмерного изображения кисти. Данный способ не является высоконадежным, что связано, в первую очередь с большой изменяемостью формы кисти как в течение жизни человека, так и в относительно короткие сроки. Менее существенный недостаток – сравнительно большие размеры приемного устройства (минимальный размер в плоскости не может быть меньше размера кисти, а в высоту составляет более 20 см). Некоторым достоинством данного способа является малый объем математического «портрета» кисти руки (всего 9 кБ).

Чаще всего идентификация по характеристике голоса применяется в системах безопасности для контроля доступа к информации. Обычно осуществляется произнесением парольной фразы. Идентификация по голосу – удобный способ, но не такой надежный, как другие биометрические методы.

Основная трудность в идентификации человека по голосу заключается в большом разнообразии проявлений голоса одного человека – он может меняться в зависимости от настроения, состояния здоровья, возраста и многого другого. Еще одной серьезной проблемой в практическом применении идентификации личности по голосу является учет шумового компонента.

Подпись человека. Идентификация человека по его подписи – надежный метод биометрической идентификации личности, однако процедуры распознавания пока выглядят громоздко и явно неудобны в применении. В основном устройства идентификации подписи используют специальные ручки, чувствительные к давлению столы или комбинацию обоих. Пока до серьезного их применения дело не дошло, и они очень редко применяются.

Радужная оболочка и сетчатка глаза. По надежности процедуры идентификации этот метод сопоставим с дактилоскопическим. Устройство сканирования фактически представляет собой высококачественную телекамеру. Образец пятен на радужной оболочке находится на поверхности глаза. Видеоизображение глаза может быть отсканировано на расстоянии около метра. Такие устройства пока еще очень дороги. Сканирование сетчатки глаза происходит с использованием инфракрасного луча низкой интенсивности, направленного через зрачок к кровеносным сосудам на задней стенке глаза. В этом случае изображение радужной оболочки должно быть четким на задней части глаза, поэтому катаракта может отрицательно сказаться на качестве изображения радужной оболочки. С возрастом расположение пятен на радужной оболочке может меняться, причем довольно сильно. Ошибка негативной идентификации может возникнуть при самой небольшой травме глаза, вследствие бессонницы или повышенных нагрузок на глаза.

Фрагменты генетического кода. Ни одна из перечисленных выше персональных характеристик человека не может сравниться по надежности распознавания с папиллярными узорами пальцев. Единственным их «конкурентом» является генетический код человека. Однако практические способы идентификации, основанные на использовании уникальных индивидуальных особенностей фрагментов генетического кода, в настоящее время применяются редко по причине их сложности, высокой стоимости и невозможности обеспечить работу системы в реальном времени.

Биометрические считыватели все еще очень дороги, хотя стоимость различных сканеров за последнее время существенно снизилась. Кроме того, они имеют сравнительно большое время идентификации (для большого потока людей это может оказаться неприемлемым). Все биометрические считыватели не рассчитаны на уличное применение.

Показатель правильности идентификации различных систем определяет коэффициент надежности. Коэффициент надежности показывает вероятность ошибок и бывает первого и второго рода.

Ошибка первого рода (FRR—False Rejection Rate) – это уровень ошибочных отказов клиенту, имеющему право доступа. Ошибка второго рода (FAR—False Acceptance Rate) – это вероятность ошибочного опознания чужого как своего. В некоторых системах существует возможность регулирования порога чувствительности. Это позволяет настраивать их в соответствии с требованиями по безопасности. Но увеличение чувствительности системы сопровождается увеличением времени идентификации и повышением вероятности ложного отказа.

Считыватель (ридер) – это устройство, предназначенное для считывания специальной кодовой информации, хранимой в идентификаторе, и ее передаче в виде заранее определенного сигнала в контроллер. Считыватели могут быть ручными, стационарными и стационарными автоматическими, имеющими связь с системой.

В зависимости от принципов работы идентификатора меняется и технология считывания кода.

Считыватель должен быть отделен от контроллера, чтобы снаружи цепи, по которым возможно открывание замка, были недоступны. Считыватель предпочтительно использовать в вандалозащищенном исполнении. Самыми вандалостойкими являются считыватели бесконтактных карт.

Точка прохода. Некоторая преграда (барьер), оборудованная считывателем и исполнительным устройством. Точка прохода может быть полностью контролируемой и контролируемой на вход. В первом случае, проход оснащается двумя считывателями - на вход и на выход. Во втором случае - только считывателем на вход, выход осуществляется свободно или по кнопке RTE.

Кнопка RTE. Кнопка "RTE" (Request To Exit) служит для принудительного разрешения пересечения точки прохода, т.е., проще говоря, открывания исполнительного устройства. При этом факт открывания фиксируется в памяти контроллера, но кто конкретно прошел неизвестно. Такие кнопки ставятся для обеспечения беспрепятственного выхода из помещений.

Исполнительные механизмы СКУД

Замки. Если задача СКУД состоит в ограничении прохода через обычные двери, то исполнительным устройством будет электрически управляемый замок или защелка. Здесь можно применить считыватели дистанционного типа с большим расстоянием считывания.

Электрозащелки недороги, легко устанавливаются почти на все двери. Их рекомендуется использовать там, где вероятность взлома минимальна (двери внутри офиса). На ночь оборудованные электрозащелкой двери обычно запирают механическим ключом. Электрозащелки могут быть открываемыми напряжением (то есть дверь откроется при подаче напряжения питания на замок) и закрываемыми напряжением. Последние открываются, как только с них снимается напряжение питания. Все двери, которые используются для эвакуации в случае пожара, должны оборудоваться запорными устройствами, запираемыми напряжением.

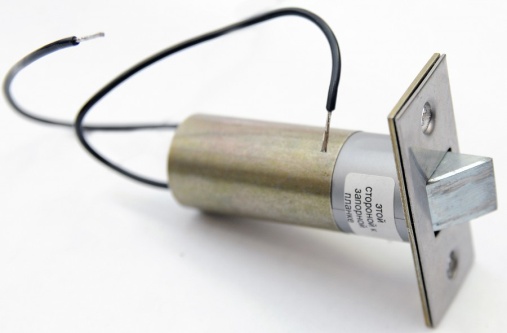

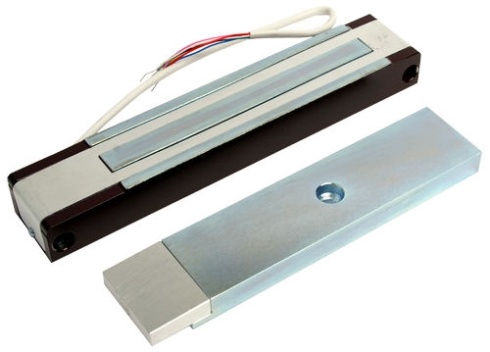

Электрические замки подразделяются на электромеханические и электромагнитные.

Электромеханические замки бывают самых разных типов. Это достаточно устойчивый к взлому замок. В электромеханических замках кроме электрической схемы присутствует механика, аналогичная механике обычного замка. Открыть такой замок можно тремя способами: ключами, механической кнопкой, расположенной на корпусе замка, или электрическим сигналом. Эти замки могут быть накладными и врезными. Некоторым недостатком является наличие трущихся частей. Большинство замков имеют механический перевзвод, то есть, если на замок подали открывающий импульс, дверь будет в открытом состоянии, пока ее не откроют и снова не закроют.

Электромагнитные замки представляют собой мощный электромагнит. Они сравнительно недороги и удобны в установке. Для закрытия замка на него постоянно подается напряжение, открывание производят отключением питания (замки пригодны для установки на путях эвакуации при пожаре). Недостатком является необходимость постоянного питания замка для оставления его в закрытом состоянии. В комплекте с такими замками рекомендуется применять дверной доводчик.

Турникеты бывают двух основных типов исполнения: поясные и полноростовые. Принцип действия всех турникетов примерно одинаков. Пользователь подносит к устройству считывания идентификатор, и если идентификатор действителен, турникет разблокируется. Турникет позволяет пропустить по одной карте только одного человека. Датчики поворота планок позволяют фиксировать проходы через турникет и обеспечивают корректный учет рабочего времени в СКУД. Поясные турникеты должны устанавливаться только в зоне постоянного наблюдения службы безопасности, так как через подобные устройства нетрудно перепрыгнуть, под них можно подлезть или перебросить через турникет какие-либо предметы. Турникеты могут быть оборудованы средствами сигнализации, срабатывающими при попытках обхода, перепрыгивании. Для этого используются ИК-барьеры, весочувствительные датчики и т. п.

Трехштанговый турникет (трипод) – самый популярный и распространенный тип турникета, наиболее доступное по цене компактное приспособление. В основе конструкции лежат три вращающиеся преграждающие планки, между планок одновременно способен находиться только один человек. Существует два основных вида триподов: навесной и стационарный. Основная масса моделей – элетромеханические. После разрешения прохода привод разблокируется, и пользователь должен вручную провернуть штанги до фиксируемой позиции. Есть модели турникетов, в которых штангу проворачивает встроенный двигатель. Сегодня выпускаются турникеты с «ломающимися» штангами для возможной быстрой эвакуации в случае экстренной ситуации.

Роторные турникеты (вертушки) могут быть полуростовыми и полнопрофильными. Обеспечивают большую степень защищенности, чем трипод и калитка, но требуют и большего пространства для установки. Принцип работы прост – на колонне закреплены три или четыре вращающиеся лопасти, необходимо толкнуть преграждающие планки в разрешенном направлении, затем включается электропривод, и после прохода человека происходит автоматический доворот турникета в закрытое положение. Для обеспечения свободного передвижения в любую сторону устанавливается режим свободного прохода.

При установке роторных турникетов возникает проблема, связанная с проносом через эти турникеты негабаритных грузов. Поэтому при установке роторных турникетов следует предусмотреть дополнительные проходы. Такие проходы требуются и по правилам пожарной безопасности. Турникеты могут быть дооснащены металлодетектором, весовой панелью, внутренним дополнительным средством идентификации, усиленным блокиратором.

Турникеты типа «метро» имеют самую большую пропускную способность, но они очень громоздки. Производятся модели с различными типами створок, различным дизайном корпуса, разной технологией открытия створок. Подобные конструкции могут быть как нормально открытыми, так и нормально закрытыми. Система фотоэлементов позволяет отслеживать направление прохода пользователя и открывать (закрывать) створки в зависимости от ситуации.

Калитка – распашное заградительное устройство. Обычно это перегораживающая планка (например, в виде дверки), которую при проходе нужно толкнуть. Существуют различные типы калиток – от механической, запираемой на ключ или просто работающей только на выход, до калитки с электродвигателем, способной открываться на заданный угол и закрываться самостоятельно через время задержки или после срабатывания фотоэлемента. При их использовании легко сформировать режим «нормально открыто». Моторизованная калитка открывается автоматически либо с пульта охранника, либо от средства идентификации посетителя. Но она также имеет низкий уровень защиты охраняемого объекта.

При оборудовании проходных турникетами различного типа часто оказывается, что зона прохода перекрыта неполностью и существует необходимость в установке дополнительных ограждений. Сейчас предлагаются модульные ограждения, выполненные в едином дизайне с турникетами различных моделей и легко интегрируемые с ними. Стойки ограждений имеют ударопрочное и износостойкое покрытие. Предусмотрена возможность крепления на ограждения считывателей всех типов.

Одной из главных характеристик систем контроля и управления доступом является пропускная способность турникетов. Она зависит от трех временных параметров: времени предъявления человеком устройства идентификации; времени считывания кода и обработки запроса программой системы контроля и управления доступом, времени срабатывания исполнительного механизма. Пропускная способность ориентировочно составляет для трехштанговых турникетов 15–20 человек в минуту, для роторных турникетов – 11–16.

Шлюзовые кабины относятся к преграждающим устройствам блокирующего типа. Применяются на предприятиях с усиленными требованиями безопасности. В режиме шлюзования турникет может быть остановлен в промежуточной позиции, блокируя перемещение пользователя с целью запроса дополнительного подтверждения личности. Некоторые компании выпускают модели с интегрированной весовой платформой, позволяющей осуществлять контроль прохода «по одному». В этом случае СКУД может произвести сравнение актуального веса пользователя, предъявившего карточку и вошедшего в контролируемый сегмент, с информацией из базы данных.

Весь спектр моделей шлюзовых кабин можно подразделить на автоматические и полуавтоматические шлюзы. В автоматических шлюзах двери открываются и закрываются с помощью различных электромеханических приводов, управляемых шлюзовой логикой. В полуавтоматических шлюзах используются обычные распашные двери, открываемые вручную и закрывающиеся доводчиками.

Изготавливают кабины с вращающимися дверьми, сочетающие в себе особенности полноростовых турникетов и автоматических шлюзов.

Ворота и шлагбаумы чаще всего используются на въездах на предприятие и на автомобильных парковках. Для этого СКУД имеют в своем составе специальные автомобильные идентификаторы, считыватели для установки под полотном дороги, дистанционные считыватели. Основное требование – устойчивость к климатическим условиям и возможность управления от контроллера СКУД.

Классификация СКУД по потребителям

Потребители малых систем. Традиционными потребителями малых систем являются небольшие офисы, предприятия розничной торговли и т.п. Сегодня среди них появился новый потребитель - учебные заведения, для которого характерно использование СКУД в двух основных режимах. Во-первых, это идентификация личности. Данный режим требует установки двух считывателей для регистрации - на вход и на выход. При предъявлении посетителем карточки на мониторе дежурного поста охраны появляются фотография и краткие сведения о владельце карточки. Идентификацию личности и разграничение прохода осуществляет дежурный поста охраны. Такой режим обычно используется в учебных заведениях при небольших людских потоках.

Во-вторых, контроль и ограничение прохода. При этом режиме на входе устанавливается один или два турникета типа "трипод". Обычно используются недорогие турникеты отечественных компаний или "бюджетные" модели зарубежных производителей. Проход через турникеты в обоих направлениях возможен при предъявлении легитимной карточки. Такой режим обычно используется в учебных заведениях при высокой интенсивности проходов. Как правило, в этом случае над турникетами устанавливаются камеры системы видеонаблюдения. В обоих режимах для прохода используются Prox-карты, которыми снабжаются все сотрудники и слушатели учебного заведения. На таких объектах СКУД используется наиболее часто без интеграции с другими системами безопасности и основной контроль осуществляется на одном (главном) входе. Если интеграция осуществляется, то, как правило, с системами теленаблюдения.

Другими особенностями, характерными для малых систем, являются:

- установка оборудования контроля доступа на двери всех помещений служебной зоны;

- установка на двери, отделяющие клиентскую зону от служебной, считывателей двойной технологии для повышения уровня безопасности.

Потребители систем среднего уровня. Одной из тенденций, характерных для традиционных потребителей средних СКУД (офисные здания крупных компаний, бизнес-центры, предприятия оптовой торговли, супермаркеты и т.п.), является тесная интеграция СКУД с системой охранной сигнализации (ОС). Функционирование СКУД и ОС тесно взаимосвязано, и на некоторых объектах устанавливается оборудование данного назначения от одного производителя, обладающее полной аппаратной совместимостью. Извещатели ОС в помещениях, оборудованных средствами контроля доступа, подключаются в этом случае следующим образом:

- к самим контроллерам СКУД, оснащенным резистивными входами;

- к дополнительным входам ОС на интерфейсных модулях СКУД;

- ко входам панелей охранной сигнализации, подключаемым к единому центральному контроллеру СКУД и ОС.

В то же время достаточно часто встречается использование СКУД и ОС разных производителей с интеграцией на уровне программного обеспечения, что дает возможность подключения уже установленного на объекте оборудования к единому управляющему центру. Такое решение является более гибким, но менее надежным с точки зрения устойчивости коммуникации подсистем. Для пользователя интеграция СКУД и ОС означает возможность постановки помещений на охрану и снятие их с охраны путем предъявления Ргох-карт пользователя на выделенных считывателях постановки и снятия с охраны, установленных на этажах, или с помощью выделенных Prox-карт на считывателях контроля прохода в помещения.

Такая схема особенно удобна для бизнес-центров: арендатор самостоятельно выполняет постановку/снятие своих помещений на охрану/с охраны, в то же время дежурный на центральном посту контролирует этот процесс в режиме реального времени, а в базе СКУД фиксируется, кто и когда поставил помещения на охрану или снял с охраны. Другой тенденцией потребительского рынка систем среднего уровня является обязательная стыковка с системами пожарной сигнализации и диспетчеризации здания хотя бы на уровне сухих контактов для разблокирования путей эвакуации в чрезвычайных ситуациях. Для предотвращения преднамеренного использования сигналов системы пожарной сигнализации с целью бесконтрольного проникновения в здание разблокирование дверей на путях эвакуации пожарных зон и контролируется службой безопасности.

Следующая тенденция - это использование возможностей подсистемы СКУД для организации управления реверсивным движением транспортных средств сотрудников на автомобильных стоянках.

И, наконец, широкое использование возможностей СКУД для управления движением транспортных средств подземных автостоянок. Запрос на въезд или выезд с подземного этажа стоянки формируется постановкой автомобиля на индукционную петлю и предъявлением Ргох-карты водителя на считывателе. В зависимости от приоритета, установленного для данного пользователя, с помощью светофоров и устройств разграничения организуется трасса для проезда автомобиля. Как правило, для управления движением на подземных автостоянках используются дальнобойные считыватели компаний HID или INDALA и оборудование для регулирования доступа автотранспорта - шлагбаумы, приводы ворот и пр. Для предотвращения прорыва в здание на въезде может устанавливаться гидравлический блокиратор подъемного типа. Пока не нашло широкого применения использование Radio-Frequency Identification (RFID) -технологии для идентификации транспортных средств, при управлении движением на стоянках. Это объясняется нежеланием заказчика иметь на руках две карты (для себя и для автомобиля) или устанавливать дополнительное оборудование на днище автомобиля. Однако интерес к таким системам растет, как растет объем их закупок, несмотря на высокую цену.

Некоторые производители транспортных RFID-систем предлагают интересные решения на основе интеграции с классическими Ргох-технологиями известных мировых производителей. Это карты двойной технологии, а также специализированные устройства, позволяющие передавать код стандартных пассивных Prox-карт на большие расстояния (до 15 м).

Потребители систем высшего уровня. На рынке традиционных потребителей больших СКУД (крупные корпорации, имеющие отделения в одном или нескольких городах, мощные производственные компании, авиа- и транспортные компании с распределенной сетью офисов продажи билетов и обслуживания пассажиров и т.п.) также можно выделить ряд тенденций. Одной из них является построение на базе СКУД интегрированных систем безопасности, объединяющих в единый комплекс подсистемы, позволяющие решать различные задачи в сфере технических средств обеспечения безопасности. Центральной частью таких интегрированных систем является программное ядро, обеспечивающее логическое объединение и управление всеми подсистемами:

- ведение единого протокола событий всех подсистем;

- обработка любых событий всех подсистем;

- программирование реакций на события через язык сценариев;

- задание сложных алгоритмов взаимодействия подсистем.

Еще одна тенденция - использование распределенной настраиваемой архитектуры сетевого взаимодействия при построении интегрированной системы безопасности. Работа системы не зависит от расположения объектов, все объекты взаимодействуют на уровне ядра. Внесение изменений в конфигурацию производится без остановки или перезапуска системы, то есть автоматически на всех объектах по каналам связи. При временном нарушении связи внесение изменений производится сразу же после восстановления канала связи. Для крупных потребителей характерно также использование в системах контроля доступа считывателей и карт двойной технологии (Ргох или Smart-карта плюс отпечаток пальца), повышение требований к эксплуатационным и техническим параметрам исполнительного оборудования ограничения прохода и их внешнему виду.

Характеристики сетевых контроллеров

Базовые характеристики

Сразу оговоримся, что для многоранговых сетей все рассуждения выглядят несколько иначе, чем приведенные ниже. Но, виду малочисленности таких СКУД, это не будет существенным упущением.

К базовым мы отнесем основные количественные характеристики, такие, как:

- Количество поддерживаемых точек прохода

- Объем базы данных пользователей

- Объем буфера событий

Количество точек прохода

Многолетняя практика подсказала оптимальное решение, выражающееся в соотношении: один сетевой контроллер на две точки прохода. Почему именно так? Потому, что тогда такие общие ресурсы, как корпус, источник питания с аккумулятором требуются в меньшем количестве. Контроллеры с большим количеством обслуживаемых дверей в природе существуют, но в небольшом количестве. Почему?

Да потому, что источник питания на 4…5 ампер с резервированием – это уже довольно дорого.

Стоимость коммуникаций между контроллером и дверями начинает составлять значительную величину. Кроме того, если двери расположены далеко друг от друга, то становится проблемой и прокладка провода питания замка – при токах потребления около ампера на обычных проводах может «пропасть» до половины питания, и замок перестанет работать.

С технической точки зрения идеален однодверный контроллер, поскольку это обеспечивает максимальную живучесть системы, максимально сокращает разводку проводов. Но, если учитывать экономический аспект, то две двери – это оптимум.

Объем базы данных пользователей

Эта характеристика определяется исключительно количеством людей, которые будут ходить через максимально напряженную точку прохода (классический случай – заводская проходная). При выборе системы сопоставьте данную характеристику рассматриваемой системы с вашими перспективами на ближайшие 5 лет, и вы получите свои требования к данному параметру.

При контроллере, обслуживающем более одной точки прохода, естественно, необходимо учитывать суммарный трафик через все точки прохода с учетом пересечения этих множеств.

Объем буфера событий

Эта характеристика определяет, сколько времени ваша сетевая система сможет работать при выключенном (зависшем, сгоревшем) компьютере, не теряя информации о событиях. Например, для офиса с числом сотрудников порядка 20 человек объема буфера событий, равного 1000, может хватить до недели. А для заводской проходной, через которую ходит 3000 человек, и буфера на 10000 событий с трудом хватит на сутки.

Но разве можно говорить о серьезной корпоративной системе, в которой компьютер системы безопасности не могут «оживить» в течение суток?

Наиболее «продвинутые» контроллеры дают возможность при конфигурировании системы перераспределять общий объем памяти между базами данных пользователей и событий.